nftables?

- 기존의 iptables 의 단점이었던 ipv4/v6의 분리 설정을 합쳐서 할 수 있음

- iptables 보다 쓰기가 편함

- iptables에 있던걸 nftables로 마이그레이션 하는 작업도 가능함

참고

- 이번 실습은 Rocky Linux 9에서 진행함

- 사유 : CentOS 7에는 기본값이 iptables임

- 그리고 firewalld 를 다운시켜야 함. 왜냐면 firewalld 가 nftables를 제어하기 때문

0. 백업/복구하기

백업

복구

1. 확인하기

- 참고 : nftables는 기본적으로 아무 정책도 없음

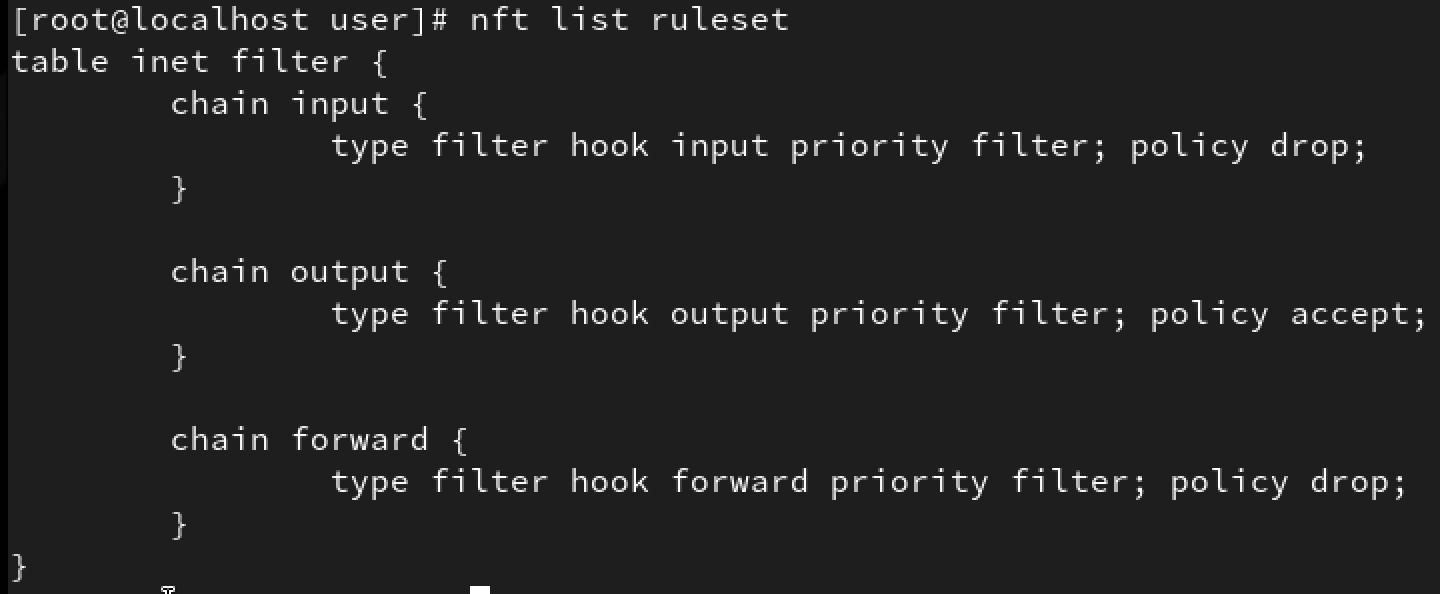

nft list ruleset

2. 정책 추가 / 수정하기

0) 테이블 만들기

- nftables 는 직접 테이블을 만들고 이를 체인에 적용하는 방식.

nft add table <패밀리> <테이블명>- 예시

nft add table inet filter-

inet : ipv4 + ipv6

-

따라서 위 명령어는 ipv4, ipv6에 공통으로 적용되는 filter라는 테이블을 만들겠다는 의미임

1) 화이트리스트 방식으로 만들기

- 저번 iptables처럼 들어오는걸 막고 나가는 것만 허용해볼 것

nft add chain inet filter input { \

type filter hook input priority 0\; \

policy drop\; \ }- filter 테이블 안에 체인 생성

- 타입 : 필터

- 훅 (후킹 포인트) : INPUT

- 우선순위 : 0

- 이후 행동 : DROP

nft add chain inet filter output { \

type filter hook output priority 0\; \

policy accept\; }- filter 테이블 안에 체인 생성

- 타입 : 필터

- 훅 (후킹 포인트) : OUTPUT

- 우선순위 : 0

- 이후 행동 : ACCEPT

nft add chain net filter forward { \

type filter hook forward priority 0\; \

policy drop\; }-

filter 테이블 안에 체인 생성

- 타입 : 필터

- 훅 (후킹 포인트) : FORWARD

- 우선순위 : 0

- 이후 행동 : DROP

-

결과 확인해보면 잘 된걸 볼 수 있음